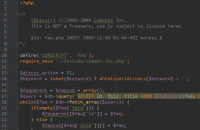

八月末看了蘑菇在KCON演讲的PPT,感觉有了很多新思路。刚好上个月一直在做Yii相关的开发工作,下了一套基于Yii1的CMS(bagecms),就顺手对它简单分析了下,结果在附件上传的位置发现了一枚存储型XSS,同时由于这个CMS还存在前台文件上传和CSRF写文件的问题,于是可以用XSS直接getshell。

乌云:http://wooyun.org/bugs/wooyun-2014-074109

发到wooyun后,我当时没贴xss getshell的部分,后来修改了下,但是貌似wooyun对修改漏洞细节的审核优先级不高,一直没给通过...